هل تم اختراق جهازك؟ اكتشف أشهر طرق الاختراق والعلامات التي تكشفه.

أبرز طرق الاختراق، كيفية اكتشافها، وسبل الوقاية منها.

الأحد، أكتوبر 20، 2024

أمن المعلومات

أشهر طرق الاختراق: تعرض حاسوبك للاختراق لا يتطلب مؤشرات دراماتيكية مثل انقطاع الكهرباء أو ظهور رسالة واضحة من المهاجمين تقول "لقد تم اختراقك". في الواقع، تتم معظم عمليات الاختراق بسرية تامة، وقد تمر سنوات قبل أن تكتشف شركة ما أنها تعرضت للاختراق. غالبًا ما يتم اكتشاف الاختراق عن طريق الصدفة، إما من خلال تسريب بيانات حساسة أو من خلال اختبارات أمنية دورية تجريها الشركة لضمان حمايتها.

في هذه المقالة، سنتناول الخطر الناتج عن نقص الوعي بأمن المعلومات، ونسلط الضوء على طرق الهاكرز المختلفة لاختراق الأنظمة، وكيفية معرفة ما إذا كان جهازك مخترقًا، بالإضافة إلى استراتيجيات الحماية من هذه التهديدات.

النقاط التي سنتناولها:

- أهمية الوعي بأمن المعلومات

- أشهر طرق الاختراق

- العلامات التي تدل على تعرض جهازك للاختراق

- طرق الحماية من الاختراق

لماذا الوعي بأمن المعلومات مهم؟

عندما تفكر في تأمين منزلك، من الطبيعي أن تتحقق مما إذا كان في الطابق الأرضي، وما إذا كانت النوافذ محمية، ونوعية الأبواب المستخدمة. بالطبع، ستختار أبوابًا قوية مصفحة لمنع أي شخص من الدخول دون إذنك.

بنفس الطريقة، يتعين عليك حماية بياناتك الرقمية. اليوم، حياتك بأكملها تقريبًا موجودة على الإنترنت، بدءًا من موقعك الجغرافي وبيانات عملك، إلى معلوماتك الشخصية وطرق الدفع الإلكتروني. إذا كنت غير قادر على تأمين نفسك على الإنترنت، أو حتى غير واعٍ بأساليب الاختراق، فإن ذلك يمثل خطرًا كبيرًا. قد يؤدي هذا إلى تسريب معلوماتك أو تثبيت برامج ضارة على جهازك.

لذلك، يجب على الجميع، بغض النظر عن العمر أو الجنس، أن يكون لديهم وعي جيد بأمن المعلومات ومعرفة كيفية حماية أنفسهم من هذه المخاطر.

للإعلان على موقع عطاء : إضغط هنا

أشهر طرق الاختراق

هناك العديد من طرق الاختراق التي يستخدمها المهاجمون، وتتنوع بين الهجمات الشائعة والمعروفة والهجمات النادرة التي لا يعرفها إلا المتخصصون. بالنسبة للمستخدم العادي، لا يتعين عليه معرفة كل الطرق بالتفصيل، بل يكفيه الإلمام بأشهر طرق الاختراق التي قد يتعرض لها. من أبرز هذه الطرق:

1- فايروس الفدية (Ransomware)

على الرغم من أن فايروس الفدية لا يعتبر اختراقًا بالمعنى التقليدي، فإنه يُعد واحدًا من أخطر التهديدات الإلكترونية. يقوم المهاجم بتصميم فايروس وظيفته تشفير جميع ملفات جهازك بشكل يجعلك غير قادر على الوصول إليها. المفتاح الوحيد لفك التشفير يكون بحوزة المهاجم، والذي يطلب منك دفع مبلغ مالي (عادة بعملة رقمية مثل البيتكوين) مقابل استعادة ملفاتك.

يتم توزيع فايروس الفدية عن طريق دمجه مع ملفات تبدو عادية، مثل مستندات نصية أو وسائط متعددة. عند فتح هذا الملف، يقوم الفايروس بتثبيت نفسه على جهازك ويبدأ بتشفير جميع بياناتك. بعد اكتمال التشفير، يظهر لك إشعار يخبرك بأن جميع ملفاتك قد تم تشفيرها ويطلب منك مبلغًا من المال (غالبًا ما يكون مبلغًا كبيرًا) مقابل فك التشفير.

بدون برامج حماية قوية أو النسخ الاحتياطي للبيانات، يصبح استرجاع الملفات أمراً صعبًا.

2- الباب الخلفي (Backdoor)

الباب الخلفي هو نوع من البرمجيات الخبيثة التي تمنح المهاجم صلاحيات كبيرة على جهاز الضحية دون علمه. يتم تثبيت هذا البرنامج عادةً عن طريق دمج الفيروس في ملفات تبدو طبيعية مثل مستندات نصية أو وسائط. بمجرد أن يقوم الضحية بتحميل الملف المصاب، يتم فتح باب خلفي للمهاجم يمكنه من الاتصال بجهاز الضحية والتحكم فيه.

المخترق يستخدم هذا الوصول لبرمجة الجهاز لإرسال بيانات أو تنفيذ أوامر من جهازه، مما يجعل هذا النوع من الهجمات يشبه برامج التجسس (Spyware) حيث يهدف إلى مراقبة الأنشطة دون إلحاق أضرار مباشرة بالجهاز نفسه.

3- حصان طروادة (Trojan Horse)

حصان طروادة، أو Trojan، هو مفهوم يعتمد على فكرة دمج الفيروسات في ملفات تبدو غير مؤذية. مثلما حدث في القصة الشهيرة لحصار طروادة، يتم إخفاء البرمجيات الخبيثة داخل ملفات تبدو طبيعية، لكنها تحمل وظائف خفية تمكن المهاجم من السيطرة على جهاز الضحية. حصان طروادة يمكن أن يشمل عدة أنواع من البرمجيات الخبيثة، بما في ذلك الفيروسات التي تؤدي إلى فتح "الباب الخلفي"، مما يعني أنه يمكن أن يكون Backdoor أو Trojan في نفس الوقت.

4- مسجل ضربات المفاتيح (Keylogger)

مسجل ضربات المفاتيح هو برنامج بسيط ولكنه خطير للغاية في قدرته على التخفّي. مهمته الأساسية هي تسجيل كل ضغطة زر يقوم بها المستخدم على لوحة المفاتيح وحفظها في ملف نصي يمكن للمهاجم الوصول إليه. يتميز Keylogger بأنه يصعب اكتشافه حتى من قبل برامج مكافحة الفيروسات، لأنه يستفيد من خصائص طبيعية موجودة في العديد من التطبيقات العادية.

المعلومات التي يجمعها Keylogger، مثل كلمات المرور وبيانات الحسابات، يمكن إرسالها إلى المخترق إما عبر الاتصال بجهاز الضحية (Backdoor) أو عن طريق إرسال هذه المعلومات برسائل نصية إلى المخترق.

ملاحظة: نقوم في قناتنا Torr Security School بتعلم اساسيات تصميم الفايروسات لأغراض تعليمية ولتعرف كيف يتم إختراقك وكيف تأمن نفسك.

للإعلان على موقع عطاء : إضغط هنا

أشهر العلامات التي تؤكد اختراق جهازك أو حسابك

هناك مجموعة من العلامات التي قد تشير إلى أن جهازك أو حسابك قد تعرض للاختراق. إذا لاحظت أيًا من هذه العلامات، فمن الضروري اتخاذ إجراءات فورية لحماية بياناتك:

-

نشاط مريب على الجهاز:

- وجود ملفات جديدة لم تقم بإضافتها بنفسك.

- حذف ملفات هامة دون علمك.

- تباطؤ غير مبرر في أداء الجهاز.

-

استهلاك غير طبيعي لموارد الجهاز:

- مكونات الحاسوب تعمل بطاقة مرتفعة دون وجود سبب واضح.

- مروحة المعالج تعمل بشكل متواصل وكأن الجهاز تحت ضغط كبير.

-

مشاكل متكررة في نظام التشغيل:

- حدوث أعطال أو انهيارات متكررة في النظام بلا سبب واضح.

- ظهور برامج لم تقم بتثبيتها على جهازك.

-

إعلانات غير طبيعية:

- ظهور عدد كبير من الإعلانات غير المبررة، حتى في حال عدم تصفح الإنترنت.

-

تعطل مؤقت لأجهزة الإدخال:

- حدوث توقفات مفاجئة للوحة المفاتيح أو الفأرة.

- نشاط عشوائي في حركات الفأرة أو إدخال النصوص بدون تدخل منك.

-

نشاط غير معتاد على الشبكة:

- اكتشاف اتصالات خارجية غير معروفة عبر المنافذ "Ports" على جهازك.

-

إنذارات زائفة من برامج مضادات الفيروسات:

- ظهور إنذارات متكررة من برنامج مكافحة الفيروسات تشير إلى اكتشاف تهديدات دون أن تجد شيئًا واضحًا.

-

تواصل مباشر من المخترق:

- قد يقوم المخترق بتغيير صورة سطح المكتب الخاص بك مع رسالة تهديد.

- إنشاء ملفات نصية تحتوي على تعليمات أو رسائل مثل "read me" أو "Important".

- في بعض الحالات النادرة، قد يحاول المخترق التحدث إليك مباشرة عبر نافذة دردشة أو وسيلة أخرى، مما يظهر أنه لا يبحث عن الأضرار بل عن اللهو فقط.

إذا لاحظت أياً من هذه العلامات، يفضل أن تفصل جهازك عن الإنترنت وتقوم بفحصه بواسطة أدوات مكافحة الفيروسات الموثوقة، كما يجب عليك تغيير كلمات المرور وحماية حساباتك الشخصية.

للإعلان على موقع عطاء : إضغط هنا

أشهر الوسائل لتجنب اختراق جهازك

هناك العديد من الخطوات التي يمكن اتخاذها لحماية جهازك وحساباتك من الاختراق. من الضروري تطبيق هذه الوسائل بشكل مستمر لضمان أقصى حماية. فيما يلي بعض الوسائل الفعّالة:

-

استخدام برنامج مضاد للفيروسات قوي:

- قم بتثبيت برنامج "أنتي فايروس" موثوق على جهازك لحمايته من الفيروسات والبرامج الخبيثة. هذه البرامج تساعد في اكتشاف ومنع الفيروسات وبرامج التجسس قبل أن تتسبب في أي ضرر.

-

تثبيت إضافات الحماية على المتصفح:

- احرص على تثبيت إضافة مضاد الفيروسات الخاصة بالمتصفح، والمعروفة بـ "Browser Extensions"، والتي توفر حماية إضافية أثناء التصفح وتمنع الوصول إلى المواقع الضارة وصفحات الاحتيال.

-

تجنب المواقع غير المؤمنة:

- تأكد من زيارة المواقع التي تبدأ بـ "

https://" فقط، حيث أن هذه المواقع تستخدم طبقات حماية إضافية (SSL) لحماية بياناتك أثناء التصفح. تجنب الدخول إلى المواقع التي تبدأ بـ "http://" لأنها غالبًا تكون أقل أمانًا.

- تأكد من زيارة المواقع التي تبدأ بـ "

-

تحميل البرامج من المواقع الرسمية فقط:

- لا تقم بتحميل البرامج إلا من الموقع الرسمي الخاص بالبرنامج لضمان الحصول على نسخة آمنة. تجنب تحميل البرامج من مصادر غير موثوقة أو مواقع تنزيل غير رسمية، لأنها قد تحتوي على برامج ضارة.

-

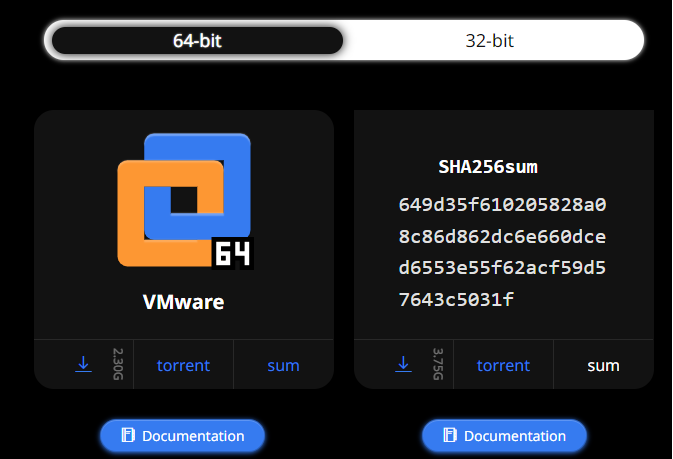

التأكد من التوقيع الرقمي (SHA256) للبرامج:

- قبل تثبيت أي برنامج، تأكد من مطابقة "

SHA256sum" الخاصة به، وهي بصمة رقمية فريدة لكل برنامج. إذا كان الهاش لا يتطابق مع ما هو مذكور في الموقع الرسمي للبرنامج، فهذا قد يعني أن البرنامج تم التلاعب به من قبل جهة غير موثوقة.

- قبل تثبيت أي برنامج، تأكد من مطابقة "

-

تجنب الضغط على الإعلانات الزائفة

أحياناً تظهر إعلانات مزيفة تحمل رسائل تحذيرية مثل "جهازك تم اختراقه" أو "قم بتحميل هذا البرنامج لحماية جهازك"، وهذه الإعلانات تهدف إلى خداعك لتنزيل برامج ضارة أو الفيروسات. لا تقم بالضغط على هذه الإعلانات مطلقاً، لأنها مصممة لاستدراجك واختراق جهازك.

-

تفعيل التحديثات وجدار الحماية

تأكد دائماً من تفعيل تحديثات الويندوز على جهازك، حيث تعمل هذه التحديثات على سد الثغرات الأمنية التي قد يستغلها المخترقون. بالإضافة إلى ذلك، تأكد من تفعيل جدار الحماية (Firewall) الذي يساعد في منع وصول الهجمات الخارجية إلى جهازك.

-

انتشار الهجمات السيبرانية

في ظل التوسع الهائل في مجال التكنولوجيا، أصبحت الهجمات السيبرانية شائعة جداً. بتاريخ كتابة هذه المقالة، تحدث أكثر من 300 عملية هجوم سيبراني على مستوى العالم كل ثانية، مما يجعل الاختراق والفيروسات تهديداً مستمراً للجميع.

-

أهمية الوعي بأمن المعلومات

يا صديقي، التعامل مع الإنترنت بشكل يومي دون فهم أساسيات أمن المعلومات يشبه المشي في مدينة مزدحمة دون حذاء. تعلمك كيف تحمي بياناتك وأجهزتك هو من الأمور الأساسية حالياً. عليك تطوير وعيك بأمن المعلومات كتثقيف عام حتى تتمكن من حماية نفسك من المخاطر الرقمية.

للإعلان على موقع عطاء : إضغط هنا

الخاتمة

بعد معرفة أشهر طرق الاختراق وكيفية تفاديها، أصبح من الواضح أن تأمين نفسك وحماية بياناتك من الاختراق يتطلب اتخاذ إجراءات استباقية وفهم أساسيات الأمن السيبراني. هل أصبح الأمر أسهل الآن لتأمين جهازك وحساباتك؟

عدد المشاهدات : 403

هل أعجبتك المقالة؟ إضغط على زر "نسخ الرابط" لنسخ رابط المقالة.

أو شاركها مع أصدقائك على منصات التواصل الإجتماعي.