فن التخفي على الإنترنت .. كيف تحمي خصوصيتك في العالم الرقم

كيف تحقق التخفي على الإنترنت؟ أسرار وأساليب لحماية خصوصيت

الثلاثاء، سبتمبر 24، 2024

أمن المعلومات

من الصعب تحقيق التخفي الكامل على الإنترنت، فكل جهاز يتواصل مع غيره يترك أثرًا يدل على وجوده. سواء كنت تستخدم جهاز حاسوب أو هاتفًا ذكيًا، فإن الاتصال بالإنترنت يعني أن هناك بيانات تمر بين جهازك والخوادم الأخرى، مما يجعل من المستحيل التخفي بشكل مطلق.

مع ذلك، تختلف مستويات الحماية والتخفي التي يمكن تحقيقها بناءً على الأدوات والبرامج المستخدمة. فكل تقنية لها طريقة خاصة في حماية البيانات ومنع تتبع الأنشطة الإلكترونية للمستخدم. وفي هذا المقال، سنتناول بشكل مفصل كيفية حدوث التتبع على الإنترنت وكيفية تحقيق درجة معقولة من التخفي الإلكتروني.

إليكم بعض النقاط الأساسية التي سنناقشها:

- مصطلحات أساسية يجب معرفتها

- كيف يتم التواصل عبر الإنترنت؟

- كيفية حدوث التتبع على الإنترنت

- طرق التخفي على الإنترنت

- أكثر المتصفحات أمانًا

- الخاتمة

للإعلان على موقع عطاء : إضغط هنا

مصطلحات أساسية

- البيانات: تشير إلى المعلومات الخاصة بشخص معين، مثل الرسائل، الصور، الأصوات، وغيرها.

- الإنترنت: هو شبكة عالمية تتيح للأجهزة التواصل مع بعضها البعض عبر تبادل البيانات.

- أسلوب العد Hexa: طريقة عد تعتمد على النظام الست عشري (الأساس 16) بدلاً من النظام العشري (الأساس 10)، مثل الرقم "1A" في النظام الست عشري والذي يعادل "26" في النظام العشري.

- التشفير: عملية تحويل البيانات المقروءة إلى صيغة غير مفهومة لا يمكن فك شيفرتها إلا من قبل المرسل والمستقبل.

- IP: عنوان فريد يتكون من 4 خانات رقمية مثل "192.168.1.11"، يحدد جهازك على الإنترنت.

- MAC: عنوان ثابت فريد مكون من 6 خانات بتنسيق Hexa، مثل "00:0c:34:F4:88:1A"، يتم من خلاله تحديد جهازك على الشبكة، ولا يتغير بخلاف عنوان IP.

- المودم راوتر: يُعرف عادة بالـ"راوتر"، وهو الجهاز الذي يربط منزلك بشبكة الإنترنت.

- الخادم (Server): جهاز حاسوب قوي يتولى استقبال طلباتك على الإنترنت وإرسال الردود بعد معالجتها.

- الخوارزميات: خطوات أو إجراءات منطقية تهدف لحل مشكلة معينة باستخدام البرمجة.

في هذا المقال، سنستعرض كل هذه النقاط بالتفصيل لتوضيح كيفية حدوث التتبع على الإنترنت وأهم الطرق التي يمكنك اتباعها لتحقيق التخفي.

كيف يحدث التواصل على الإنترنت

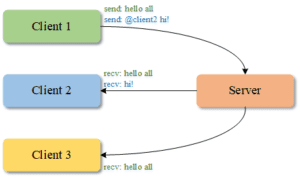

عندما تفتح تطبيق تواصل اجتماعي مثل "واتساب" وترسل رسالة إلى صديقك، على سبيل المثال "السلام عليكم"، ثم تضغط على إرسال، يبدو أن الأمر بسيط وسلس: صديقك يستقبل الرسالة ويرد عليك بـ"وعليكم السلام"، وهكذا يستمر التفاعل. لكن ما الذي يحدث خلف الكواليس لجعل هذه الرسائل تنتقل من جهازك إلى جهاز صديقك؟

دعونا نكشف ما يحدث فعليًا في هذه العملية:

- تفتح تطبيق واتساب.

- تختار الصديق الذي ترغب في إرسال الرسالة إليه.

- تكتب الرسالة وتضغط على "إرسال".

هنا يبدأ الجزء المعقد:

- يتعرف التطبيق على رغبتك في إرسال الرسالة، فيقوم بتشفيرها وتحويلها إلى سلسلة مشفرة، مثل "aD5Hg78Jk00G".

- الراوتر يحصل على عنوان IP لجهازك (على سبيل المثال "80.66.42.121").

- كما يحصل على عنوان MAC الخاص بجهازك (مثل "00:0c:34:F4:88:1A").

- يتم دمج الرسالة المشفرة مع عنواني IP وMAC لتصبح على شكل: "80.66.42.121–aD5Hg78Jk00G–00:0c:34:F4:88:1A".

- بعد ذلك، يقوم الراوتر بإرسال الرسالة إلى خادم شركة واتساب.

- شركة واتساب تقوم بدورها بتحويل الرسالة إلى صديقك.

- عندما تصل الرسالة إلى صديقك، يتم فك التشفير لتظهر بصيغتها الأصلية.

- صديقك يقرأ الرسالة ويرد عليها، ليعود التطبيق إلى نفس العملية السابقة، لكن هذه المرة مع رسالة صديقك.

هذا ما يحدث في الكواليس عند إرسال رسالة على الإنترنت.

كيف يحدث التعقب على الإنترنت؟

التعقب هو قدرة شخص أو جهة ما على جمع معلومات عنك أو تتبع نشاطاتك على الإنترنت. يمكنهم معرفة صورتك، معلوماتك الشخصية، المواقع التي تزورها، وحتى اهتماماتك. ويتم ذلك باستخدام عدة أساليب، أبرزها:

- التنصت على جهازك: مراقبة بياناتك المتبادلة عبر الإنترنت وغالبا يكون ذلك عن طريق تنصيب برنامج ما على هاتفك أو جهازك.

- مراقبة حركة البيانات: مراقبة عمليات الإرسال والاستقبال التي تجري على شبكتك وغالبا تتم عن طريق شخص معك على نفس الشبكة يستعمل برامج معينه تجعل البيانات تمر من خلاله.

- البرامج ذات الأهداف الخفية: قد تبدو بعض التطبيقات بسيطة ومخصصة للتواصل، لكنها في الواقع قد تجمع بياناتك وتشاركها مع أطراف أخرى.

عندما تستخدم خدمة مجانية مثل واتساب، قد لا تعلم ما الذي يجري خلف الكواليس. على سبيل المثال:

- هل تأخذ الشركة نسخة من رسائلك؟

- هل الإرسال يتم فعليًا لصديقك فقط أم يتم تمرير الرسالة لأطراف أخرى؟

- هل الشركة تحتفظ بعنوان MAC الخاص بك؟ وهو ما قد يشكل تهديدًا لخصوصيتك.

- ماذا لو لم يكن التشفير قويًا بما يكفي أو سهل الكسر؟

- هل يمكن للشركة تحليل رسائلك والتعرف على اهتماماتك؟

أسئلة كهذه تدفعنا للتفكير في مدى خصوصيتنا على الإنترنت. ولماذا، بعد البحث عن أشياء معينة، نلاحظ أن الإعلانات تتوافق مع اهتماماتنا؟ هل تمتلك هذه الشركات عنوان IP الخاص بك أيضًا؟

إن هذه الشكوك تتزايد خاصة عندما نتعامل مع تطبيقات مجانية وشائعة لا تحتوي على إعلانات أو مصادر دخل واضحة. فكيف تتمكن هذه الشركات من تمويل نفسها؟ هل هناك أسباب خفية وراء تقديم هذه الخدمات؟

كيف يحدث التخفي على الإنترنت

رغم وجود عدة طرق لحماية نفسك من التعقب على الإنترنت، فإن الوصول إلى مستوى الحماية الكامل أمر مستحيل في هذا العالم الرقمي. ومع ذلك، هناك خطوات يمكنك اتخاذها لتقليل المخاطر:

- استخدام خوارزميات تشفير قوية: تأكد من أن البرامج التي تستخدمها تعتمد على تقنيات تشفير قوية لضمان خصوصية بياناتك.

- تجنب مشاركة معلوماتك الشخصية: لا تضع معلوماتك الحقيقية على الإنترنت. إذا كان لا بد من ذلك، فاستخدم معلومات قديمة أو غير دقيقة لتضليل أي محاولات تعقب.

- رفض الأذونات غير الضرورية: امنع المتصفح من الوصول إلى GPS أو الكاميرا أو الميكروفون إلا عند الضرورة.

- استخدام متصفحات ومحركات بحث آمنة: لجعل هويتك غير قابلة للتعقب، استخدم أدوات بحث آمنة. سنتناول هذه المتصفحات بالتفصيل في مقالات لاحقة.

- الاعتماد على برامج التواصل الآمنة: استخدم التطبيقات التي تحمي خصوصيتك. لدينا مقالة منفصلة تستعرض أفضل 5 برامج تواصل اجتماعي آمنة.

- حذف بيانات التصفح بانتظام: احرص على حذف البيانات المخزنة غير الضرورية بشكل يومي لحماية خصوصيتك.

- استخدام البريد المؤقت: إذا كنت بحاجة إلى بريد إلكتروني، جرب استخدام خدمات البريد المؤقت أو البريد السري.

- الحذر عند إجراء المدفوعات عبر الإنترنت: تجنب الشراء عبر الإنترنت إلا في الحالات الضرورية. بعد كل عملية دفع، تأكد من حذف معلومات الدفع الخاصة بك.

- فحص جهازك باستمرار: تأكد من عدم وجود برامج خبيثة أو فيروسات على جهازك باستخدام أدوات مثل VirusTotal لفحص الملفات المشبوهة.

- ضبط إعدادات الخصوصية: على منصات التواصل الاجتماعي، اهتم بإعدادات الأمان والخصوصية.

- سجل الخروج دائمًا: بعد استخدام أي منصة، لا تنس تسجيل الخروج وتجنب حفظ كلمات المرور في المتصفح.

- تجنب المواقع غير الأخلاقية: هذه المواقع تعد بيئة خصبة لعمليات التعقب وسرقة البيانات.

للإعلان على موقع عطاء : إضغط هنا

المتصفحات الآمنة

هناك العديد من المتصفحات التي توفر حماية إضافية أثناء التصفح:

- متصفح Brave: أحد أشهر المتصفحات التي تقدم حماية قوية وخصوصية ممتازة وينافس متصفح Chrome في الجودة والقوة.

- متصفح Tor: المتصفح الأكثر أمانًا على الإنترنت، ولكنه ليس مخصصًا للاستخدام اليومي إذ يُستخدم للوصول إلى مواقع قد تكون خطيرة، لذا يتطلب خبرة قبل الاستخدام ولا ينصح به لغير المتخصصين مع أنه اعلى متصفح أمانا تم برمجته.

الخاتمة

الإنترنت عالم واسع ومعقد، جمع البشر على الشاشات، لكن مع هذا التطور الهائل تأتي المخاطر. علينا أن نكون على دراية بكيفية عمل الخدمات التي نستخدمها يوميًا، وأن نتذكر دائمًا أن وراء تلك التطبيقات والخدمات مطورين قد تكون نواياهم غير معروفة. لذا، ينبغي علينا التحلي بالوعي والحذر عند استخدام الإنترنت، خاصة في عالم أصبح فيه الجميع متصلًا تقريبًا.

عدد المشاهدات : 256

هل أعجبتك المقالة؟ إضغط على زر "نسخ الرابط" لنسخ رابط المقالة.

أو شاركها مع أصدقائك على منصات التواصل الإجتماعي.